На вашем аккаунте обнаружена вредоносная активность

… — мы вынуждены его заблокировать! (Служба поддержки хостинга)

Вот такое письмо получила однажды мой знакомый.

Там же предлагалось выполнить определенные действия: проверить антивирусом все свои компьютеры, с которых осуществлялся доступ к аккаунту по FTP и, если вирусов не нашлось, связаться с техподдержкой для получения доступа к сайту и дальнейших инструкций.

Не знаю точно, что именно мой знакомый предпринял, что-то пытался на самом хостинге «покрутить» — не получилось, и решил, что все – сайта больше у него нет.

Но, где-то через месяц (столько времени потерял!) обратился ко мне – рассказал свою грустную историю и спросил: «А может быть что-то еще можно исправить?»

Столько времени потерял – это я к тому, что сразу после блокировки на хостинге должны были оставаться «чистые» копии файлов, базы сайта. Сам он резервные копии не делал, просто не знал, как копировать — значит, о восстановлении из бекапа можно забыть.

Вредоносная активность обнаружена – попытаемся ее ликвидировать

Компьютер у меня чистый, на этом сайте я никогда не был.

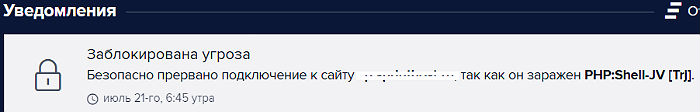

Пробовал скачать файлы с хостинга для проверки антивирусом – антивирус сбрасывает соединение, говоря, что «Сайт заражен PHP Shell-JV [Tr]»

Шэлл-скрипт – такая противная штука. Откуда появился порой и не докопаешься, удалить нужно именно его основу, а иначе он как «птица Феникс – возродится из пепла»

Пишу в техподдержку хостинга – компьютер готов, файлы скачать не могу, жду доступа и дальнейшую инструкцию.

Инструкцию прислали: 52 позиции – ссылки на файлы, где определенно размещен код с вредоносной активностью.

Начинаем копать…

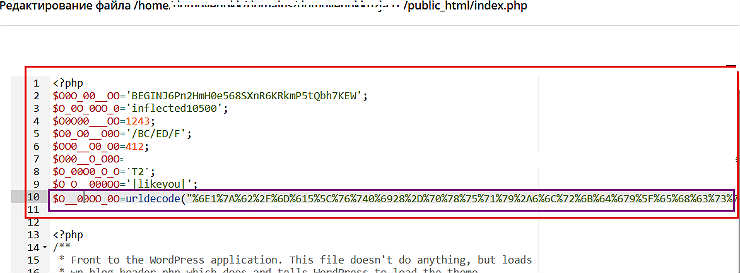

У вредоносных файлов можно заметить такую особенность (не факт, что у всех) – нечитаемые имена, типа: FdjlkjaSrdn.php

Открываем, смотрим что внутри – подозрительный код обычно тоже нечитаемый, длинной строкой. При этом следует учитывать, что файл может быть и системным, но со вставкой вредоносного кода. Удалять его полностью нельзя, нужно чистить. Код чаще всего вставляют в самом начале или в конце файла.

Кстати, я обнаружил почти во всех index.php — такие вставки.

Нашел, удалил и сообщил в поддержку. Отвечают – проверьте еще с десяток файлов, и так до трех раз.

В итоге и файлы удалось скачать с хостинга, проверить их двумя антивирусами.

Лечащая утилита Dr.Web CureIt что-то еще обнаружила, но доступ все равно не дают – в самой теме (шаблоне) сайта осталось две вставки

По подсказкам Службы поддержки одну нашел сам (ее спрятали, прописав перед кодом длинный пробел, чтобы не было видно на экране без прокрутки), на вторую дали точную наводку – с такой-то строки и до конца файла. Это была вставка, позволяющая получить доступ в админку сайта без знания пароля.

Все!

Доступ открыли, поменял все пароли, удалил несколько неизвестных подозрительных плагинов, скорректировал некоторые настройки – сайт живой.

Откуда могли прийти эти вредоносные активные файлы?

- взлом сайта;

- уязвимости в шаблоне, плагинах;

- установка самим администратором каких-то «левых» скриптов, файлов, расширений.

Не зря всем рекомендуют обновлять CMS, темы, плагины; не устанавливать что-то непроверенное и обязательно делать копии базы данных и файлов

В заключение этой истории хочу поблагодарить Службу технической поддержки хостинга Спринтхост

за оперативную помощь!

Ищите надежный и отзывчивый хостинг для своего сайта? – приходите на SprintHost

Не забудьте подписаться на новости – следующий раз расскажу про похожий случай,

но со сменой хостинга и установкой сканера

А если статья была интересна для вас — ей можно поделиться

Копии же сам спринхост и делает каждый день. Надо только иногда себе скачивать. И ребята там молодцы — всегда оперативно помогают, но ..не все знают :)

БлагоДАРствую, Сергей! Молодец что предупредил! Вроде проблему решили ребята. Если что, буду к тебе обращаться. Лады?

Добрый день, Людмила!

Если что — буду рад помочь